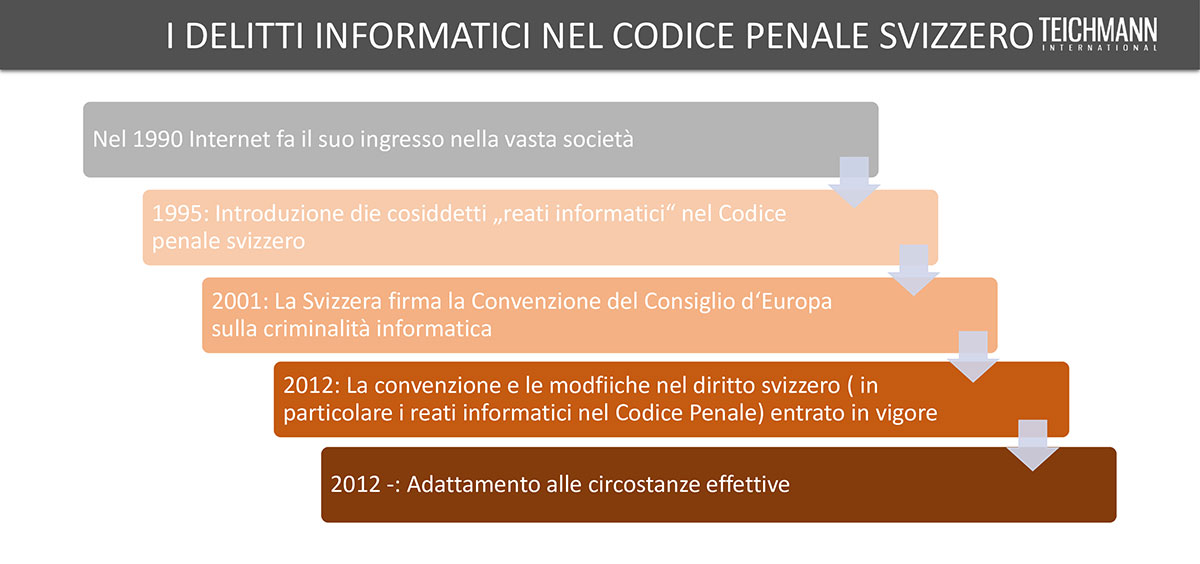

A causa dell'accelerata digitalizzazione e del passaggio di molte industrie a infrastrutture digitali che precedentemente si basavano su una base analogica, il legislatore è stato costretto negli ultimi 30 anni ad affrontare sempre più il tema della criminalità informatica. Con l'avvento di Internet e la crescente diffusione sociale delle infrastrutture digitali, è emerso un nuovo terreno fertile per i criminali. All'inizio degli anni '90 sono stati introdotti nel Codice penale svizzero i cosiddetti "reati informatici", con i quali si cercava di affrontare i nuovi reati informatici. Con queste norme si cercava di adeguarsi alle condizioni dell'epoca in materia di criminalità informatica. A causa dei progressi nel campo digitale, tuttavia, i criminali informatici hanno sviluppato nuove opportunità, mezzi e metodi per commettere i loro atti illeciti. Pertanto, le disposizioni penali per i reati digitali sono state riviste più volte fino ad oggi. Il 23 novembre 2001, la Svizzera, come Stato membro del Consiglio d'Europa, ha firmato la Convenzione del Consiglio d'Europa sulla criminalità informatica. Questo accordo internazionale mirava a stabilire standard internazionali per combattere la criminalità informatica. La Convenzione è entrata in vigore in Svizzera il 1° gennaio 2012. Il legislatore svizzero ha dovuto implementare gli orientamenti e gli obiettivi della Convenzione nella legge nazionale. La Svizzera ha dovuto apportare poche modifiche al Codice penale e alla legge sull'assistenza giudiziaria per rispettare gli orientamenti della Convenzione. Ad esempio, l'articolo 143bis CP è stato adeguato. Come quindi possono essere giuridicamente valutati tali attacchi informatici?

Nel diritto penale svizzero, gli attacchi informatici possono rientrare nell'ambito degli articoli 143, 143bis cpv. 1, 144bis cpv. 1 e 179novies del Codice penale. Poiché il settore giuridico digitale è ancora poco esplorato e la digitalizzazione è una materia in continua evoluzione, le disposizioni penali relative ai reati informatici sono state formulate in modo ampio e vago.

L'articolo 143 del Codice penale stabilisce, nell'ambito del reato di acquisizione non autorizzata di dati, la punibilità di chi, con l'intento di arricchimento illecito proprio o altrui, acquisisce dati memorizzati o trasmessi elettronicamente o in modo comparabile, in maniera non autorizzata, per sé o per conto di terzi, che non sono destinati a lui e sono particolarmente protetti contro il suo accesso non autorizzato. Il bene giuridico tutelato dalla norma penale è da un lato necessariamente il diritto incrollabile all'uso non disturbato dei dati informatici (il cosiddetto "computer peace") e facoltativamente il patrimonio della vittima. L'oggetto dell'attacco dell'Art. 143 del Codice penale sono i dati. Il concetto di dati include, secondo l'insegnamento dominante, "tutte le annotazioni che possono essere oggetto di comunicazione umana, purché possano essere elaborate, memorizzate o trasmesse in forma codificata da un sistema di elaborazione dati." Per l'applicazione del reato di acquisizione non autorizzata di dati agli attacchi informatici con malware, è necessario distinguere se l'uso del malware comporta la distruzione del software o dell'hardware, oppure se il malware sottrae dati alla vittima e li trasmette all'autore. Nella prima situazione, non vengono acquisiti dati, quindi l'elemento costitutivo dell'Art. 143 del Codice penale non è soddisfatto. La seconda situazione crea un presupposto di colpevolezza per l'autore, poiché i dati vengono chiaramente trasmessi all'autore in modo non autorizzato. Inoltre, il testo della norma penale richiede una protezione di accesso particolare. A seconda del settore e della sensibilità dei dati, diverse protezioni di accesso possono essere considerate sufficienti, considerando le circostanze individuali. Ad esempio, una banca deve adottare misure più stringenti per proteggere i dati dei clienti rispetto a un fotografo che ha memorizzato foto di matrimoni dei suoi clienti. Tra le misure di protezione dell'accesso vi sono, ad esempio, firewall, impronte digitali o password. Gli attacchi con ransomware, mirati a un'estorsione di riscatto, non sono sufficienti per giustificare una punibilità ai sensi dell'Art. 143 del Codice penale. Tuttavia, se il ransomware trasmette dati all'autore, il requisito potrebbe essere soddisfatto. In entrambe le situazioni, soprattutto nei casi di richiesta di riscatto, potrebbe anche essere applicabile il reato di estorsione di cui all'Art. 156 del Codice penale. La punibilità dell'ingegneria sociale si determina in base alle circostanze specifiche. Gli elementi costitutivi dei fatti sono soddisfatti solo se l'autore cerca di ottenere password attraverso l'ingegneria sociale per superare la barriera di accesso. In sintesi, l'Art. 143 del Codice penale riguarda l'acquisizione o la trasmissione non autorizzata di dati all'autore (il cosiddetto "furto di dati").

L'articolo 143bis del Codice penale stabilisce, nell'ambito del reato di accesso non autorizzato a un sistema di elaborazione dati, la punibilità di chi, attraverso dispositivi di trasmissione dati, entra in modo non autorizzato in un sistema di elaborazione dati appartenente a terzi, che è particolarmente protetto contro l'accesso. Il bene giuridico protetto è quindi la privacy e la libertà decisionale del titolare del diritto, che dovrebbero garantirgli la libera scelta riguardo all'accesso tramite sistemi di elaborazione dati protetti. Si tratta quindi del classico "cyber hacking" (vedi https://www.teichmann-it.com/services/cyberhacking.html) - ovvero dell'accesso non autorizzato ai sistemi di elaborazione dati. Il dispositivo o il sistema IT hackerato deve essere di proprietà di un'altra persona e anch'esso, come nell'Art. 143 del Codice penale, deve essere particolarmente protetto. In sintesi, l'Art. 143bis del Codice penale riguarda l'accesso non autorizzato a un sistema IT protetto di proprietà altrui (cyber hacking).

L'articolo 144bis del Codice penale stabilisce la punibilità del reato di danneggiamento di dati. In base a questa norma, chiunque modifica, cancella o rende inutilizzabili dati memorizzati elettronicamente o in modo simile, commette un reato. Il bene giuridico protetto da questa norma penale è il diritto di controllo sui dati integri. L'azione criminosa consistente nel modificare, cancellare o rendere inutilizzabili è esaustiva, e si richiede una certa intensità del danno per la punibilità. Inoltre, l'intervento deve essere irreversibile e non autorizzato. L'uso di malware e ransomware può causare danni al software o all'hardware, soddisfacendo agevolmente gli elementi del reato. In sintesi, l'articolo 144bis del Codice penale Ziff. 1 copre il sabotaggio dei dati.

L'articolo 179novies del Codice penale stabilisce la punibilità del reato di acquisizione non autorizzata di dati personali. Secondo questa norma, chiunque acquisisce in modo non autorizzato dati personali particolarmente sensibili o profili di personalità, che non sono liberamente accessibili, da una raccolta di dati, commette un reato. Il bene giuridico protetto in questo caso è la tutela della personalità dell'individuo interessato. I dati personali particolarmente sensibili sono definiti dall'Art. 3 lettera c della Legge federale sulla protezione dei dati (DSG), mentre i profili di personalità sono definiti dall'Art. 3 lettera d della DSG. Le disposizioni includono un elenco dettagliato di tali categorie di dati. Queste possono includere, ad esempio, opinioni religiose e politiche, dati sulla salute, dati genetici e biometrici, dati relativi a procedimenti penali o dati su misure di assistenza sociale. La definizione di "profilo di personalità" è stata rimossa con la revisione della LDP 2023. I dati o i profili di personalità non devono essere liberamente accessibili. La semplice conoscenza di tali dati è sufficiente per costituire una violazione ai sensi del reato di acquisizione. Per acquisire dati personali particolarmente sensibili o profili di personalità in modo non autorizzato, i criminali informatici spesso utilizzano malware e ransomware, mentre il "phishing" (incluso il "spear-phishing") agisce come metodo di attacco. Attraverso attacchi di forza bruta e ingegneria sociale si cerca di superare eventuali barriere di accesso. In sintesi, l'Art. 179novies del Codice penale riguarda, come indica il suo testo, l'acquisizione non autorizzata di dati personali.

Come i reati previsti dal Codice penale saranno strutturati in futuro deve tener conto dello stato della digitalizzazione e, per quanto possibile, adattarsi alle attuali possibilità, mezzi e metodi dell'autore del reato. Gli organi legislativi e di ricerca devono costantemente tenere sotto controllo la necessità di intervento per adattare e promulgare norme penali, poiché è fondamentale evitare che ci sia un divario troppo ampio tra le norme penali e gli effettivi attacchi informatici.